[ Hacking ] Quelques détails sur WannaCryptor !…

Hello !

Geek comme vous êtes, vous avez certainement dû voir les nouvelles au sujet de ce ransomware WannaCryptor (alias WannaCry) qui fait beaucoup parlé de lui depuis quelques jours. Pour cause ? Il à déjà causé pas mal de dégâts dans plusieurs pays, plusieurs entreprises sont gravement touchés (ex: Renault, FedEx, NHS, Telefonica, et d’autres)…

C’est grave docteur ?

Oui assez. Le ransomware existe depuis plusieurs années maintenant (wikipédia) et il a pour but de chiffrer certains types de fichiers sur votre ordinateur et/ou votre serveur (pas tous, c’est volontaire). Pour retrouver ses fichiers, une rançon est demandée (en Bitcoin évidemment), le prix est variable mais on parle ici de 300$ à 600$ environ. Après rien ne garantie l’accès à vos fichiers même après paiement de la rançon, pour cela que les sauvegardes sont très importantes (je prépare d’ailleurs un article sur le sujet).

Quelle faille ?

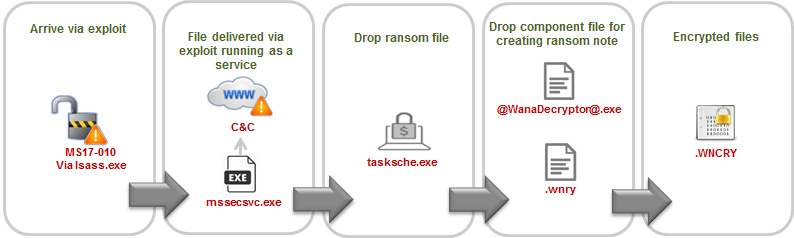

Nous pensons (à confirmer) qu’il utilise une vulnérabilité SMB corrigée par Microsoft en Mars (MS17-010). Un exploit a cependant été rendu publique en Avril par le groupe de pirate ShadowBrokers. L’origine provient des documents/outils volés à la NSA. Si vous n’aviez pas vu ces informations, ça parle de ETERNALBLUE et de DOUBLEPULSAR, je vous recommande cet article sur le sujet (EN).

Microsoft a publié le patch KB4012598 pour les versions qui ne sont plus supportées officiellement (Windows XP, 2003, Vista et 2008). Pour les autres ce sera le KB4013389.

Que faire ?

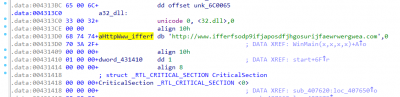

Il y a eu un première étude ce matin et le ransomware avait une condition de vérification d’accès à un domaine (une chaine de 41 caractères : www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com). Ce domaine a volontairement été pris et cela a permis au ransomware d’arrêter son exécution (je vous passe les détails). Malheureusement une version 2.0 est arrivé dans la soirée et supprime bien évidemment cette condition 🙁

Vous devez nécessairement mettre à jour votre Windows (même s’il n’est plus supporté, Microsoft a sortie un patch, voir, c’est le KB au dessus). Si pour une raison X, l’application du patch n’est pas possible, vous pouvez toujours désactiver le SMBv1 dans les paramètres :

Il est également recommandé de bloquer les ports UDP 137 et 138 ainsi que TCP 139 et 445 (source).

Quelques liens !

Ayant de bonnes relations sur Twitter, j’ai pas mal de liens sous la main qui sont tous très intéressants (et certains très techniques), comme à mon habitude, je vous souhaite une bonne lecture !

- WannaCry – The largest ransom-ware infection in history (EN)

- ShadowBrokers – The NSA compromised the SWIFT network (EN)

- The worm that spreads WanaCrypt0r (EN)

- How to accidentally stop a global cyber attacks (EN)

- Protecting your organisation from ransomware (EN)

- Ransomware – Latest NCSC Guidance (EN)

- Exploit Ethernalblue for Metasploit (EN)

- Exploit Ethernalblue Python script (EN)

- WannaCry Kill-Switch(ed)? It’s not over! WanaCry 2.0 ransomware arrives (EN)

++

![[ Hacking ] Quelques détails sur WannaCryptor !… [ Hacking ] Quelques détails sur WannaCryptor !…](https://archive.djerfy.com/wp-content/uploads/bfi_thumb/dummy-transparent-nifek5r9c2wuknzl5yd8zkpgdvze38l1s92v6oroy2.png)

![[ Edito ] Blog en standby !](https://archive.djerfy.com/wp-content/uploads/bfi_thumb/dummy-transparent-ds788kexymg3vgc2pp2q0l04wfwi1wijy1iv0wv1bq6g3yrpb418uxu.png)