[ Sécurité ] Retour d’expérience sur la YUBIKEY4 !

Hello !

Il y a plusieurs semaines, j’ai eu la chance de recevoir 2 clés Yubikey4 gracieusement envoyées par Yubico. Comme son nom l’indique en partie (key), il s’agit d’une clé permettant l’authentification sur un service (faut-il encore que le service propose ce type d’authentification), mais nous y reviendrons par la suite. Yubico propose plusieurs modèles avec chacun ses avantages, ici la Yubikey4 fait partie du milieu/haut de gamme pour 40$ 🙂

Présentation

Pour faire relativement simple, il s’agit d’une clé USB (donc un élément physique) qui vous permet de sécuriser votre compte avec une double authentification. Par défaut lorsqu’on se connecter sur un service, on utilise simplement un login/password, chose qui finalement s’avère peu sécurisée. La double authentification vous permet de sécuriser ça en vous demandant aussi une autre solution pour valider que vous êtes bien le propriétaire du compte. Parmi ces autres solutions, vous avez celle qui génère un code par SMS et à renvoyer, ou bien l’utilisation d’une application tierce comme Authy ou Google Authenticator.

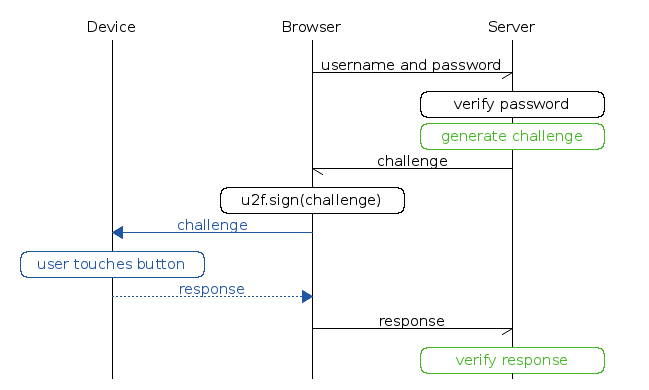

Dans le cas de la Yubikey, pour valider la connexion à votre service, vous devez insérer la clé sur votre poste et toucher le bouton, donc vous comprendrez rapidement qu’il ne faut pas la perdre (rassurez-vous, si c’est le cas, il existe des solutions). Voilà pour revenir sur la présentation, la clé gère le procotol U2F (Universal 2 Factors), pour plus de détails, je vous recommande ce lien.

Un schéma est sans doute plus facile pour comprendre le fonctionnement :

Les services

Malheureusement ils ne sont pas (encore) nombreux à proposer ce type d’authentification, parmi la liste nous avons Facebook, Google, Dropbox, Dashlane, LastPass, SalesForce, Docker, Centrify, GitHub, GitLab, BitBucket, et quelques autres (voir toute la liste ici). Vous avez également Linux, macOS et Windows qui prennent en charge ce protocol et vous permet d’ouvrir votre session grâce à la clé, franchement bien pratique !

Configuration

Par défaut la clé ne nécessite aucune configuration spécifique, vous avez juste à configurer votre service (ex: Dropbox) pour qu’elle soit reconnue. C’est assez rapide à faire et les guides (EN) de Yubico précisent toutes les actions à faire. Même si vous êtes novice dans le domaine, vous n’avez pas de soucis à vous faire ! Sur cette page, Yubico regroupe tous les services proposant le U2F et les détails sur son activation.

Mon utilisation

J’ai passé pas mal de temps à faire des tests et jusqu’ici j’en suis très satisfait ! Je l’utilise sur tous les services qui proposent U2F (Dropbox, Gmail, Github, WordPress, Facebook, macOS, CentOS via SSH, PAM, …) que j’utilise. Au fil du temps, j’ai constaté quelques crashs de mes softs (Tweetbot, Airmail, Safari, Slack, Fantastical, Textual) quand j’ouvre/utilise l’application dédiée Yubikey PIV Manager mais j’ai encore cherché plus loin, mais bon rien de très critique… La seule contrainte que j’ai pour le moment trouvé (et c’est pas lié à la Yubikey), c’est la non prise en charge de U2F par Safari, faut encore qu’Apple fasse des efforts dessus, ce serait sympa !

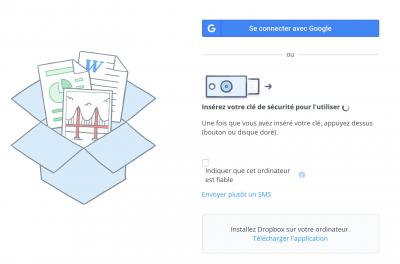

Avec Dropbox :

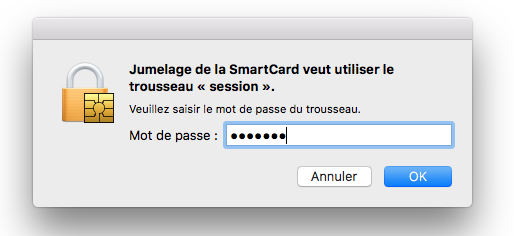

Avec macOS :

Vous avez également plusieurs configurations possibles mais seul 2 peuvent être activées, bref j’ai testé (pas forcément simple pour une personne lambda) mais je suis finalement resté sur la configuration par défaut.

Cas de perte

Perdre ses clés, c’est pas une chose impossible. Lorsque vous activez U2F sur votre service, vous avez également une série de code à garder sous la main (le mieux c’est de l’imprimer et de stocker ça chez vous, bien rangé, mais pas de format numérique). Ces codes vous seront utiles pour remettre à zéro l’authentification à 2 facteurs. Personnellement j’ai jamais testé.

Pour des services un peu spécifiques, par exemple Linux/macOS (avec PAM), ou Two-Factor (plugin pour WordPress), c’est un peu plus chaud… Idem, jamais simulé une perte mais faudra bien que je m’y prépare si ce jour arrive… 🙁

Conclusion

Après quelques semaines de tests (parfois intensifs, comme son bain volontaire durant une nuit ^^) j’en suis très content ! Elle me permet de sécuriser d’avantage mes comptes en ligne sans pour autant avoir une liaison avec mon téléphone (oui parce que j’estime que les SMS ne sont pas sécurisé). Je l’ai eu gratuitement grâce à Yubico mais j’aurais volontairement mis 40$ dedans ! Bref je recommande !

N’oubliez pas que ces dernières années, beaucoup de services ont subits des attaques et des vols de données personnelles (mails, passwords, …). Vos données sont très importantes, même si vous n’avez pas cette vision de votre côté (sinon autant mettre une caméra dans vos chiotes) 😀

Malheureusement même si j’y passe un peu de temps sur les tests, je n’ai pas tout testé, principalement avec OpenPGP mais rassurez-vous ça fera l’objet d’un article dans l’année. Si vous avez des questions, remarques, les commentaires sont à vous 😛

Gagnez une Yubikey4 !

Tentez de gagner une Yubikey4 (un seul gagnant) ! Pour ce faire c’est très simple, suivez-moi sur Twitter et faites un retweet de l’article. Tirage au sort le 20/05/2017 à 22H00 avec TWrench ! Bonne chance 😛

[ Sécurité ] Retour d’expérience sur la YUBIKEY4 ! https://t.co/dfaE8n39gV pic.twitter.com/rC41ECyH3C

— D J Ξ R F Y ? (@djerfy) 8 mai 2017

++

![[ Sécurité ] Retour d’expérience sur la YUBIKEY4 ! [ Sécurité ] Retour d’expérience sur la YUBIKEY4 !](https://archive.djerfy.com/wp-content/uploads/bfi_thumb/dummy-transparent-nifek5r9c2wuknzl5yd8zkpgdvze38l1s92v6oroy2.png)

![[ Edito ] Blog en standby !](https://archive.djerfy.com/wp-content/uploads/bfi_thumb/dummy-transparent-ds788kexymg3vgc2pp2q0l04wfwi1wijy1iv0wv1bq6g3yrpb418uxu.png)